AMENAZAS

Ciberataques Móviles.

Riesgo extremo para la seguridad y privacidad de los usuarios móviles.

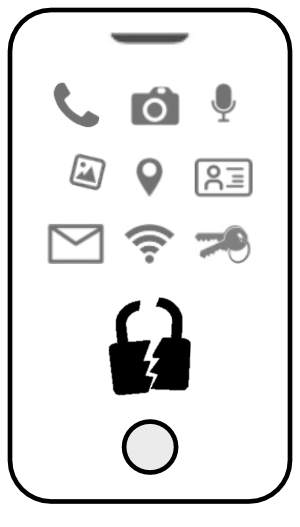

Los dispositivos que usamos para casi todos los aspectos de nuestras vidas y nuestras comunicaciones e información son extremadamente vulnerables a los ataques. Ni los equipos iOS y Android son inmunes y los llevamos en nuestros bolsillos, lo que hace que el 90% de los datos personales sean vulnerables a la pérdida, la intervención o el robo cada minuto.

Resumen de las Amenzas y Ciberataques a usuarios móviles

La capacidad de realizar negocios desde cualquier lugar es tentadora y cómoda, pero peligrosa al mismo tiempo; conectarse desde redes móviles o WiFis públicas para hacer llamadas privadas expone secretos comerciales a los piratas informáticos.

VPNs y MDMs, no son suficientes para detener estas amenazas.

- Leer Emails.

- Robar passwords y tokens.

- Robar claves de VPN y Wifi.

- Acceder a apps: mensajería, redes sociales, bancarias, de negocio, etc.

- Ver fotos, videos, archivos, screen shots, Contactos, IDs.

- Interceptar cámaras, micrófono y GPS.

- Etc.

Apps legítimas que abusan de sus permisos y extraen información sensible.

Apps Falsas usan sus permisos para abrir secretamente puertas traseras para que el hacker tome control del teléfono.

Extracción física de datos usando cargadores o cables USB con circuitos espías: USB Harpoon.

Ingeniería Social y Phishing usan redes sociales y páginas web falsas para que los usuarios revelen información sensible.

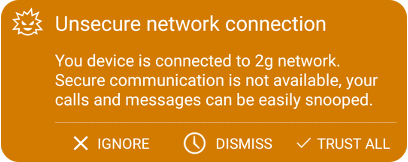

Antenas celulares o wifi espías engañan a los teléfonos para robar su ID y contraseñas. Pueden ver y modificar la información transmitida e inyectar malware al teléfono víctima.

Malware (troyanos, gusanos, virus, spyware, etc.) que son inyectados desde SMSs, E-mails, Wifi, páginas web, apps, etc. y sin que la víctima se den cuenta.

Vulnerabilidades de las redes públicas: La señalización SS7 no tiene encriptación y son puertas abiertas para hackers.

Todas las apps piden permisos para acceder a información sensible cuando se instalan en nuestros teléfonos.

Muchas apps legítimas se exceden con los permisos que les damos, algunas con propósitos mercadológicos y otras para espiar a los usuarios para terceros.

Cámara

Tomar fotos y grabar video por sí misma en cualquier momento.

Contactos

Leer, editar o agregar contactos: nombre, teléfono, e-mail, etc.

Ubicación

Obtener en todo momento la ubicación del teléfono por el GPS, Wifi o antenas celulares.

Sensores Corporales

Leer la información de accesorios: relojes, pulseras de actividad, etc.

SMS

Enviar, recibir y leer mensajes SMS, MMS o WAP.

Identidad

Consultar identidad y estado del teléfono.

Teléfono

Hacer o recibir llamadas, ver registro de llamadas, mensajes de voz, estado de red.

Memoria

Leer o guardar archivos en memoria interna o tarjetas SD: fotos, videos, PDF, etc.

Micrófono

Escuchar el micrófono por sí misma en cualquier momento, incluyendo durante llamadas.

Calendario

Leer, editar y crear eventos; y obtener información de las personas invitadas a las reuniones.

Conexión

Acceso a red y obtener información de las conexiones de wifi.

A nivel mundial, tan solo en lo que va del 2022 se han descubierto y reportado más de 21 millones de tipos diferentes de programas maliciosos. Y penosamente el 34% de los ataques vienen de dentro de la organización. Desafortunadamente, México está en los primeros lugares de América Latina en términos de ataques a usuarios móviles y cada vez son más frecuentes las noticias respecto a las actividades de los ciber delincuentes.

Apps populares de mensajería: ¡VULNERABILIDAD EXTREMA!

La seguridad de muchas de estas apps está clasificada como Grado Consumidor o en el mejor de los casos Grado Empresarial ya que si bien ofrecen un cifrado en sus comunicaciones, son vulnerables a muchos vectores de ataque.

Además, NO SON PRIVADAS, ya que por ley tienen puertas traseras y comparten sus códigos de encriptación.

Entre otras…

Vulnerables a infecciones

Malware existente en el teléfono puede oír el micrófono o ver por la cámara.

No encriptan metadatos

Robo de nombre y foto de perfil, estados, última conexión, contactos, etc.

Almacenamiento en servidores y apps de escritorio

Robo de conversaciones por duplicación de escritorio y ataques a servidores.

No Son PRIVADAS

Por ley tienen que compartir llaves de cifrado, contactos, perfil de usuario a gobiernos: Ley 97 en Rusia, LAED en USA, etc.

Secuestro de cuentas

Hackers tienen formas ingeniosas para robar las cuentas de las apps.

Masivas filtraciones a Darknet

Escándalos de filtraciones de datos de millones de usuarios.

Una llave de cifrado para muchos usuarios

Robando una llave, los hackers abren las conversaciones de muchos usuarios.

Y muchas más vulnerabilidades

Registradas en la National Vulnerability Database.

Amenazas y Ciberataques a Nivel de Red del Operador Móvil

Los ciberdelincuentes se aprovechan de las vulnerabilidades existentes en las redes o protocolos de comunicación para interceptar la información de los usuarios. Estas debilidades de seguridad existen por la necesidad de mantener la compatibilidad de los sistemas con redes obsoletas.

Ataque de Intermediario (Man-in-the-middle MITM)

Un ciberdelincuente logra insertarse entre el iniciador y el destinatario de una llamada; y también logra hacer creer a ambos que se están comunicando directamente y de forma segura entre sí cuando de hecho la comunicación está pasando a través del atacante. De esta forma, el ciberdelincuente tiene acceso a los números IMSI de ambas partes, a las ubicaciones físicas y todos los contenidos de su conversación para escucharlos o grabarlos.

Vulnerabilidad de las redes con señalización por canal Común (CCS7/SS7)

CCS7 es un protocolo creado hace 50 años y hoy es usado por casi todas las redes públicas de telefonía tanto móviles como fijas. En este protocolo los paquetes de datos se transmiten en la red y controlan desde el inicio y terminación de llamadas hasta funciones avanzadas que involucran escenarios de cobro y servicios como desvío de llamadas, llamada en espera, conferencias multipartitas, etc.

Segmentos de mercado que requieren Alta Seguridad Móvil

Los siguientes segmentos están muy preocupados por:

- Proteger al máximo su información y sus comunicaciones para evitar ser víctimas del espionaje.

- Adoptar soluciones que sean fáciles de instalar, usar y mantener.

- Cotizaciones que les permitan incorporar al mayor número de empleados o miembros de sus organizaciones.

- Contar con un excelente soporte técnico y atención al cliente para resolver cualquier problema.

Gobiernos, entidades públicas y agencias gubernamentales de los 3 niveles: federal, estatal y municipal. Corporaciones de Seguridad Pública, Fuerzas Armadas, Empresas Paraestatales, etc.

Partidos y agrupaciones políticas y sindicatos.

VIPs, figuras públicas y celebridades.

Personas Físicas preocupadas por su seguridad digital.

Poder Legislativo Federal y Estatal.

Organizaciones no gubernamentales (ONG), prensa y líderes de opinión.

Empresas de todos los tamaños: multinacionales, grandes corporativos, empresas regionales y locales.

Poder Judicial Federal y Estatal.

Asociaciones de empresarios, Cámaras de Comercio, Industriales, etc.

Profesionistas como abogados, fiscalistas, contadores, administradores, asesores financieros y de inversiones.

Proteja sus datos ahora

Contáctenos para soporte, compras o cualquier otra consulta.